De la cybersécurité collaborative

Update IT s’engage dans le domaine de la détection collaborative de menaces informatiques.

Dès la création de l’entreprise je souhaitais, outre ses activités habituelles de gestion d’infrastructures IT, qu’elle joue un rôle dans l’information au public concernant les enjeux de la cybersécurité.

Afin de faire quelques essais et premiers pas dans un domaine aussi vaste, nous avons créé un Honeypot, ou pot de miel en français, afin de leurrer d’éventuels acteurs malveillants à s’introduire dans ce système pour en conserver les traces.

Qu’est-ce qu’un Honeypot?

Un Honeypot, ou pot de miel, est un piège informatique destiné à leurrer d’éventuelles menaces.

Il s’agit, pour vulgariser, d’un ordinateur connecté à Internet et qui semble, de l’extérieur, facile à attaquer par l’intermédiaire de multiples vecteurs… Comme un composé à forte teneur en sucre attirerait les insectes.

Cependant, son intérêt réside dans le fait que lors de chaque tentative d’intrusion, parfois plusieurs par seconde, les informations liées à l’origine de l’attaque sont relevées, envoyées ailleurs et conservées à des fins d’analyse des menaces et de prises de décisions.

Collaboratif en quoi?

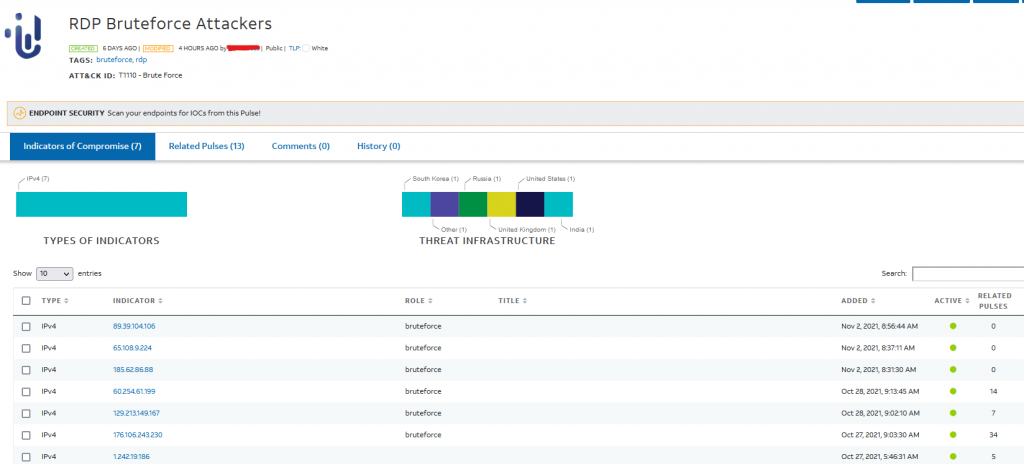

En plus de conserver ces données à des fins d’études et de prises de décisions sécuritaires pour nos systèmes et ceux de nos clients, nous envoyons ces données automatiquement sur la plate-forme AlienVault Open Threat Exchange (OTX) afin qu’elles soient publiquement consultables et utilisables par tous les professionnels ou simples curieux.

Et après?

Cette expérience est en place seulement depuis quelques jours et apporte déjà régulièrement des résultats et des données, aussi il n’est pas exclu à l’avenir que nous puissions distribuer des fichiers json ou csv exploitables directement, en téléchargement libre depuis notre site web.

Les données que nous relevons actuellement, par l’intermédiaire d’un outil développé en interne:

- Adresse IP(v4) attaquante

- Adresse CIDR du réseau, adresse réseau et masque réseau

- AS d’origine, Pays d’origine et entreprise exploitante

- Service auquel l’acteur malveillant a tenté d’accéder

- Identifiant unique généré par notre outil afin de faciliter l’indexation et la recherche ultérieure des données.

Dans l’absolu, nous croyons que la collaboration et l’ouverture de ce type de données liées aux menaces actives au public est un excellent moyen de disposer de sources à jour afin de maintenir les règles de sécurité d’une organisation à un standard élevé.

Dépendamment de l’évolution et des résultats de cette expérience, c’est ce que nous ferons.

Cependant, et pour des raisons évidentes d’intégrité expérimentale par le secret, les coordonnées de ce pot de miel ne seront pas rendues publiques… 🙂